Security scheiden van het netwerk: handig of niet?

Veel organisaties besteden IT diensten uit en maken daarbij gebruik van verschillende IT leveranciers. Belangrijk daarin is de keuze in verkaveling, de indeling van IT in zelfstandige diensten, en de verdeling daarvan over aanbieders. Aanbod in de markt (“wat is er te koop?”) speelt hierin vaak een belangrijke rol. Nieuwe technologie- en security concepten zoals SASE en SSE beïnvloeden de markt en bieden nieuwe mogelijkheden. Bijvoorbeeld: security en netwerk functionaliteiten gezamenlijk bij een aanbieder te beleggen of juist gescheiden over meerdere aanbieders? Een keuze hierin is niet zo eenduidig te maken en verschilt per organisatie. Het nieuwste van het nieuwste is niet altijd de meest optimale keuze. Maar welke overwegingen spelen dan nog meer een rol?

Alfabet soep

Een nieuwe afkorting waart rond in IT-security land: SSE. Nadat eerder de vierletter afkorting CASB en enkele jaren terug nog SASE werd gelanceerd, zijn we terug naar drie letters, SSE.

Een CASB, Cloud Access Security Broker, biedt gebruikers veilige toegang tot cloud applicaties en controleert verkeerstromen van en naar cloud applicaties. CASB omvat vaak meerdere securityfuncties zoals web proxies, firewalls en Zero Trust. SASE, Secure Access Service Edge, bouwt voort op CASB en integreert deze securityfuncties in een wijdverspreid netwerk van aansluitpunten voor gebruikers. Maar wat is dan SSE? Daarover gaat deze blog.

Spoiler alert! SSE is geen revolutionair nieuwe technologie, maar biedt de mogelijkheid om security los te koppelen van het netwerk. Handig om bijvoorbeeld een andere leverancier te kiezen.

SSE

SSE staat voor “Secure Service Edge” en is een voorziening die gebruikers en devices (laptop, mobiel) veilige toegang biedt tot bedrijfsapplicaties en -data. Veilig wil zeggen dat gebruikers alleen toegang hebben tot die applicaties en data die nodig zijn voor hun werk, niet meer en niet minder (aka Least privilege). Bovendien is toegang geconditioneerd binnen de gebruikscontext van die applicaties en data, zoals bijvoorbeeld werktijden, gebruikslocatie en/of de beveiliging van het gebruikte device. De condities worden vastgelegd in security policies waartegen de toegang continue wordt gemonitord en beoordeeld (aka Zero Trust). Tot zover de uitleg van “Security service”-deel in SSE.

“Edge” slaat op het feit dat dit gebeurt aan de randen van het netwerk, dichtbij de gebruiker en de randen van de cloud, naast bedrijfsapplicaties en -data. Dankzij SSE kan de gebruiker overal veilig werken, locatieonafhankelijk, binnen of buiten de organisatie – met dezelfde ervaring. Dankzij SSE dwingt de organisatie één veiligheidsniveau af, voor alle gebruikers, op iedere locatie.

Welk netwerk? Het bedrijfsnetwerk natuurlijk! Een netwerk dat afgelopen jaren flink is veranderd en zich niet meer beperkt tot ontsluiten van de eigen locaties, maar ook remote gebruikers (thuis en onderweg) en cloud diensten (applicaties en data) verbindt. Centraal in de ontwikkeling van het netwerk staat SD-WAN, een technologie die onafhankelijk van de onderliggende netwerktechnologie en onafhankelijk van locatie, een bedrijfsnetwerk samenstelt op basis van veilige verbindingen, die centraal geconfigureerd en beheerd worden. Maar voor zo’n wijdverspreid netwerk van veilige aansluitingen voor gebruikers hadden we toch al een naam? SASE?!

SASE = SSE + SD-WAN.

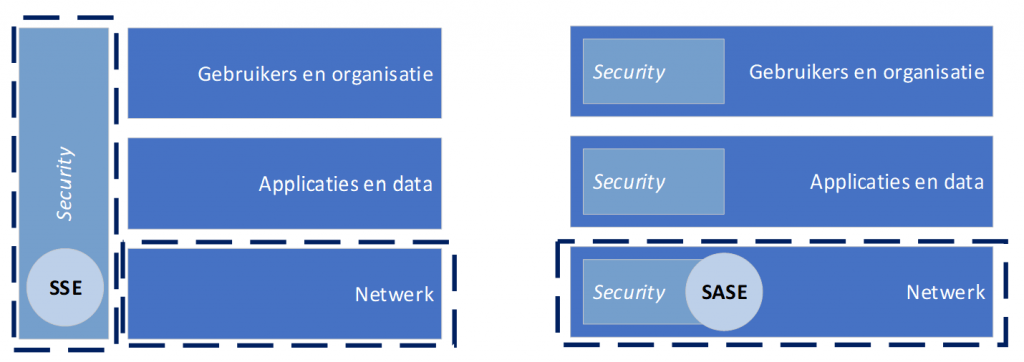

SSE beperkt zich tot de securityfunctie, weliswaar gedistribueerd over aansluitpunten, maar zonder de netwerkfunctionaliteit die door een SD-WAN wordt vervuld. Daarmee komen we ook tot de kern van de zaak: het verschil tussen SASE en SSE is een verschil in visie op de rol van security in IT. Dit is in onderstaande figuur op vereenvoudigde wijze weergegeven. Aan de linker kant: security als specifiek “bolt-on” aandachtsgebied, integraal voor netwerk, applicatie en organisatie.

Aan de rechterkant: security “embedded” in de afzonderlijke aandachtsgebieden netwerk, applicatie en organisatie. Figuur 1 SSE vs SASE

Figuur 1 SSE vs SASE

Security met of zonder netwerk

Wat bovenstaande figuur duidelijk maakt, is dat SSE het mogelijk maakt voor organisaties security en netwerk functionaliteit los te koppelen. Waar met SASE de netwerk leverancier ook de security leverancier is, kun je die met SSE weer apart kiezen. In de figuur is dit afgebeeld met de gestippelde omranding. Inmiddels wordt dit op het internet druk bediscussieerd, met name door de verschillende security- en/of netwerk leveranciers die daarin hun eigen belangen voorstaan met bestaande producten en diensten. Maar is dit een groot voordeel?

Overwegingen

Soms wel, bijvoorbeeld als je al een specifieke security leverancier in huis hebt, of als je de uitvoering van security gescheiden wilt houden van het netwerk om de schijn van “slager die zijn vlees keurt” te vermijden: het organiseren van tegenmacht (“countervailing powers”) blijft essentieel in deze commercieel gedreven security markt. Daarnaast worden securityfuncties niet alleen in het netwerk vervult, maar ook op applicatie niveau, en natuurlijk in de organisatie (de People & Process, naast de Technology).

Anderzijds is het voor kleinere organisatie juist ingewikkeld om meerdere leveranciers aan te sturen en goed regie te voeren. Dan heeft één leverancier die voor het geheel verantwoordelijk is juist weer voordeel. In dat geval is het wel belangrijk dat de securityfuncties integraal in samenhang worden beschouwd over de gehele organisatie, niet alleen beperkt tot het netwerk. Dit voorkomt de ongebreidelde inzet van puntoplossingen (“tooltjes”) en redundantie van security functies (“overinvestering”). Een security architectuuraanpak helpt inzichtelijk te maken waar relevante kwetsbaarheden zitten en op welke wijze de risico’s optimaal gemitigeerd kunnen worden, voor de gehele organisatie en niet alleen in het netwerk.

Conclusie

Nieuwe technologie en security concepten alleen zijn niet zaligmakend en het panacee voor een optimale uitbesteding van IT diensten. De keuze voor SSE maakt het mogelijk om security en netwerk gescheiden te beleggen, i.t.t. tot SASE. Maar dat betekent niet dat dit ook altijd even handig is voor iedere organisatie.